ENUMERATION

(lấy thông tin ở lớp ứng dụng)

I- Share

Lấy được account, danh sách share

Điều kiên: - Share: TCP 139/445

- Chứng thực hoàn toàn (có 1 account). Nếu Win trước 2K hoặc 2K3 DC có thể không cần phải chứng thực và vào bằng tài khoản anonymous.

1. Cain: Các bước tiến hành:

- Trước tiên cần cài đặt chương trình Cain & Abel (có trong D:\.DropBox\Dropbox\CEH\-TOOLS-\04. Enumeration\InClass)

- Chép tool PSgetSID từ D:\.DropBox\Dropbox\CEH\-TOOLS-\05. System Hacking\InClass\PsTools vào ổ C (thư mục gốc)

- Tạo user u1, u2, u3

Dùng cmd chạy PSgetSID lấy SID của u1: C:\>psgetsid.exe u1

SID for PC15\u1: S-1-5-21-515967899-1580818891-839522115-1003

SID for PC15\u2: S-1-5-21-515967899-1580818891-839522115-1004

SID for PC15\u3: S-1-5-21-515967899-1580818891-839522115-1005

Như vậy các user trong Win được tạo ra có 4 chữ số cuối trên 1000 và lần lượt cộng thêm 1.

Riêng SID của admin la 500, SID của guest la 501.

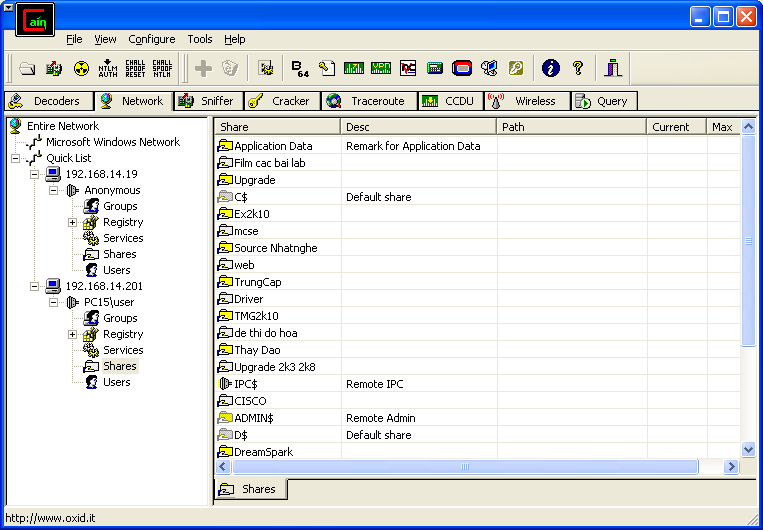

Chạy chương trình Cain & Abel, mở tab Network. Chọn Quicklist và chuột phải chọn

Add to Quicklist. Chọn tên máy chủ hoặc địa chỉ IP cần bắt tay (ví dụ pcnn có IP là 192.168.14.201). Tiếp tục chuột phải vào tên máy chủ này chọn Connect as. Trong cửa sổ Credentials required khoan chưa nhập Username mà nhấn OK. Nếu thông báo lỗi nghĩa là máy chủ không cho đăng nhập bằng anonymous.

Connect lại với Username và Pasword có thực. Nếu connect được nghĩa là tài khoản này đã được chứng thực. Dưới tên máy chủ, chọn Users và Start Users Enumeration sẽ thấy SID của các user trong hệ thống. SID của admin và guest do hệ thống tạo ra đương nhiên sẽ là 500. SID do người dùng tạo ra sẽ có số trên 1000. Và như vậy ta đã có thể sao chép toàn bộ SID của các user này có trên máy chủ.

II- SNMP

Chuẩn bị: Cài đặt Cain, Solar Winds, IP-tool, Wireshack

- Sử dụng Cain & Abel connect đến 192.168.14.19. Do máy này là Win 2K3 DC nên cho phép đăng nhập bằng annonymous (chức năng này tự động mở khi Win2K3 nâng cấp lên DC). Nếu còn sử dụng Win2K3 làm DC cần phải enable chức năng Do not allow anonymous enumeration of SAM account trong gpedit.msc

Connect Server 192.168.14.201 bằng user 123 còn thấy cả những share dã được ẩn

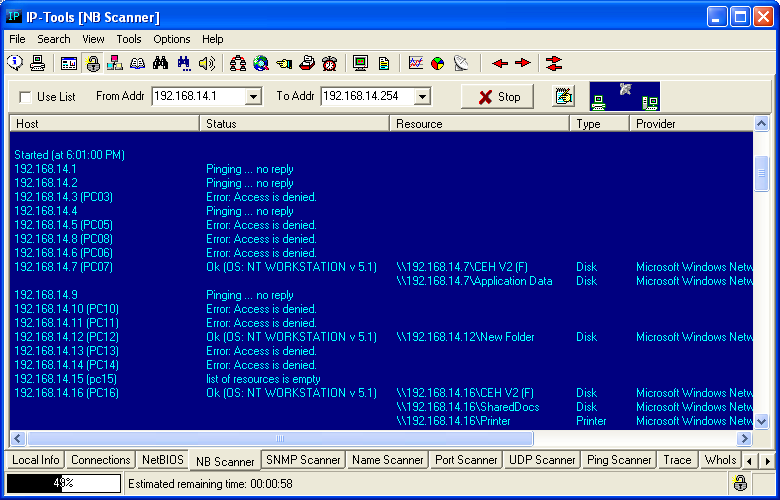

- Sử dụng IP- tools với NB Scanner cho thấy các máy đã share

Một số thiết bị và máy chủ là MIB. Dùng chương trình management để quản lý thiết bị.Để quét SNMP máy phải mở port UDP 161.

Chạy community string với key default là pulic hoặc private

- Sử dụng SolarWind để quét bằng discovery sẽ dò key pulic

Dùng search engine của Google để tìm MIB windows 2003 thấy 1.3.6.1.4.1.311.1.7.3, copy và paste vào MIB Viewer

Kết quả thấy các kết nối http

Thử quét một máy khác trên internet: 222.255.28.201 dùng Windows

Hoặc cả subnet 116.193.65.0

III- HTTP

Nếu quét http là quét 2 chieu, cả máy nguồn và máy đích đều thấy nhau. Dùng Wireshack quét IP của tuoitre.vn và lọc bằng lệnh ip.addr==123.30.128.10

Như vậy để có thể dụ máy khác truy cập vào, đơn giản nhất là mở file log sẽ thấy thông tin của máy nguồn đã kết nối. Hoặc bài bản hơn, nên thiết kế lại trang web và dùng 2 file info.php (đã được soạn sẵn) trong...

Để tránh lộ thông tin có thể dùng trình duyệt FireFox và ad-on User Agent Switcher hoặc Modify Header.

Không có nhận xét nào:

Đăng nhận xét